15 Hacking tools:

1. PWN STAR

Satu skrip Bash untuk melancarkan AP, boleh dikonfigurasi dengan pelbagai pilihanserangan. Termasuk skrip php dan index.html pelayan, untuk phishing. Boleh bertindak sebagai portal multi-pelanggan tawanan menggunakan php dan iptables.Eksploitasi klasik seperti jenayah PDF, De-auth dengan aireplay, dan lain-lain.

Fungsi :

Managing Interfaces and MAC Spoofing

Set sniffing

Phishing Web

Karmetasploit

WPA handshake

De-auth client

Managing Iptables

Download

2. ZED ATTACK PROXY (ZAP)

(ZAP) merupakan ujian penembusan bersepadu alat untuk mencari kelemahan dalamaplikasi web. Alat ini direka untuk digunakan oleh orang-orang dengan pelbagaipengalaman keselamatan dan oleh itu adalah sesuai untuk pemaju dan pengujifungsian yang baru untuk ujian penembusan serta menjadi tambahan yang bergunakepada penguji toolbox.

Fungsi :

Intercepting Proxy

Active scanners

Passive scanners

Brute Force scanner

Spider

Fuzzer

Port Scanner

Dynamic SSL certificates

API

Beanshell integration

Download

3. SET (SOCIAL ENGINEERING TOOLKIT)

Alat-alat yang memberi tumpuan kepada menyerang elemen manusia kelemahan dan ketidaksengajaan. Alat ini digunakan secara meluas hari ini dan merupakansalah satu alat yang paling berjaya ditunjukkan di DEFCON.

Fungsi :

Spear-Phishing Attack Vector

Java Applet Attack Vector

Metasploit Browser Exploit Method

Credential Harvester Attack Method

Tabnabbing Attack Method

Man Left in the Middle Attack Method

Web Jacking Attack Method

Multi-Attack Web Vector

Infectious Media Generator

Teensy USB HID Attack Vector

Download

4. BURP SUITE

Burp Suite adalah alat yang sangat bagus untuk ujian keselamatan web aplikasi. Alat ini adalah besar untuk pentester dan penyelidik keselamatan. Ia mengandungi pelbagaialat dengan antara muka yang ramai di antara mereka yang direka untuk memudahkandan mempercepatkan proses serangan aplikasi web.

Fungsi :

Interception proxies

Radar and spiders crawling

Webapps scanner

Tool assault

Repeater and sequencer tools

Download

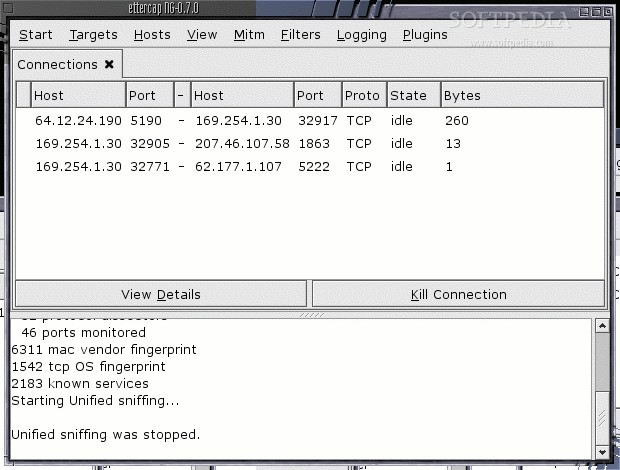

5. ETTERCAP

Ettercap adalah penghidu serbaguna / pemintas / Logger untuk Rangkaian Kawasan Tempatan. Ia menyokong pembedahan aktif dan pasif protokol banyak (walaupundalam kod) dan termasuk ciri banyak untuk analisis rangkaian dan tuan rumah.

Fungsi :

To capture traffic and data

To do logging network

Etc.

Download

6. SANS INVESTIGATIVE FORENSIC TOOLKIT (SIFT)

SANS Siasatan Forensik Kit (menapis) Workstation adalah Appliance VMware yang boleh dikonfigurasikan dengan semua keperluan untuk melaksanakan forensik digitalterperinci. Serasi dengan Format Saksi Pakar (E01), Advanced Format Forensik (AFF),mentah dan format bukti (dd). Versi baru telah dibina semula sepenuhnya pada asasUbuntu dengan banyak alat dan keupayaan tambahan yang digunakan dalam teknologiforensik moden.

Fungsi :

iPhone, Blackberry, and Android Forensic Capabilities

Registry Viewer (YARU)

Compatibility with F-Response Tactical, Standard, and Enterprise

PTK 2.0 (Special Release - Not Available for Download)

Automated Generation Timeline via log2timeline

Many Firefox Investigative Tools

Windows Journal Parser and Shellbags Parser (jp and sbag)

Many Windows Analysis Utilities (prefetch, usbstor, event logs, and more)

Complete Overhaul of Regripper Plugins (added over 80 additional plugins)

Download

7. WIRESHARK

Wireshark adalah yang paling banyak digunakan dan paling popular di duniapenganalisis protokol, dan adalah standard de facto merentasi banyak industri dan institusi pendidikan untuk menganalisis rangkaian dalam protokol yang berbeza.

Fungsi :

Live capture and offline analysis

Standard three-pane packet browser

Multi-platform: Runs on Windows, Linux, OS X, Solaris, FreeBSD, NetBSD, and many others

Captured data network can be browsed via a GUI, or via the TTY-mode tshark utility

The most powerful display filters in the industry

Rich VoIP analysis

Read / write many different capture file formats

Etc.

Standard three-pane packet browser

Multi-platform: Runs on Windows, Linux, OS X, Solaris, FreeBSD, NetBSD, and many others

Captured data network can be browsed via a GUI, or via the TTY-mode tshark utility

The most powerful display filters in the industry

Rich VoIP analysis

Read / write many different capture file formats

Etc.

Download

8. WEBSPLOIT

WebSploit merupakan Projek Open Source untuk Imbas Jauh dan Sistem Analisiskelemahan dalam aplikasi web.

Fungsi :

[>] Social Engineering Works

[>] Scan, Web Crawler & Analysis

[>] Automatic Exploiter

[>] Support Network Attacks

-

[+] Autopwn - Used From Metasploit For Scan and Exploit Target Service

[+] WMAP - Scan, Target Used Crawler From Metasploit WMAP plugin

[+] format infector - inject the payload into reverse and bind file format

[+] phpmyadmin Scanner

[+] LFI Bypasser

[+] Apache Users Scanner

[+] Dir Bruter

[+] admin finder

[ +] MLITM Attack - Man Left In The Middle, XSS Phishing Attacks

[+] MITM - Man In The Middle Attack

[+] Java Applet Attack

[+] MFOD Attack Vector

[+] USB Infection Attack

[+] Dos ARP Attack

[+ ]'s Killer Attack

[+] Attack Fake Update

[+] Fake Access Point Attack

Download

9. WINAUTOPWN

WinAutoPWN adalah alat yang digunakan untuk mengeksploitasi Rangka KerjaWindows secara langsung, supaya kita secara automatik akan menjadi pentadbir pada tingkap. Digunakan secara meluas oleh "Defacer" Malaysia untuk merosakkan Windows Server

Download

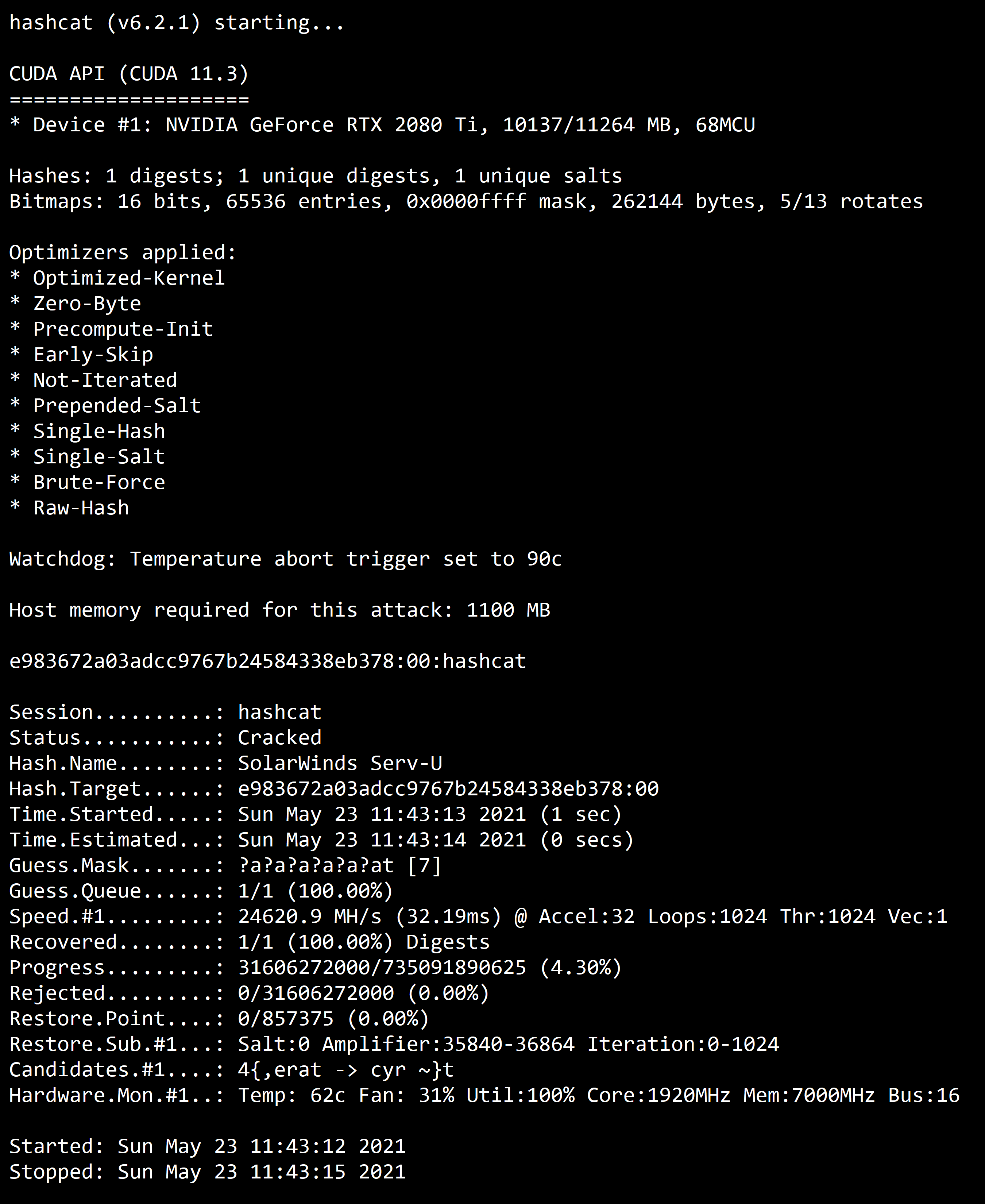

10. HASHCAT

Hashcat pelbagai alat untuk memecahkan kata laluan dalam disulitkan, ia adalah sangat berkuasa untuk pemulihan kata laluan.

Multi-Threaded

Free

Multi-Hash (up to 24 million hashes)

Multi-OS (Linux, Windows and OSX native binaries)

Multi-Algo (MD4, MD5, SHA1, DCC, NTLM, MySQL, ...)

SSE2 accelerated

All Attack-Modes except Brute-Force and Permutation can be extended by rules

Very fast Rule-engine

Rules compatible with JTR and PasswordsPro

Possible to resume or limit session

Automatically recognizes recovered hashes from outfile at startup

Can automatically generate random rules

Load saltlist from an external file and then use them in a Brute-Force Attack variant

Able to work in an distributed environment

Specify multiple wordlists or multiple directories of wordlists

Number of threads can be configured

Lowest priority threads run on

30 + Algorithms is implemented with performance in mind

Multi-Hash (up to 24 million hashes)

Multi-OS (Linux, Windows and OSX native binaries)

Multi-Algo (MD4, MD5, SHA1, DCC, NTLM, MySQL, ...)

SSE2 accelerated

All Attack-Modes except Brute-Force and Permutation can be extended by rules

Very fast Rule-engine

Rules compatible with JTR and PasswordsPro

Possible to resume or limit session

Automatically recognizes recovered hashes from outfile at startup

Can automatically generate random rules

Load saltlist from an external file and then use them in a Brute-Force Attack variant

Able to work in an distributed environment

Specify multiple wordlists or multiple directories of wordlists

Number of threads can be configured

Lowest priority threads run on

30 + Algorithms is implemented with performance in mind

0 comments:

Post a Comment